O Google Tag Manager apresenta vazamentos de dados e vulnerabilidades ocultas.

Os especialistas encontraram falhas de segurança no Google Tag Manager, incluindo vazamentos de dados, vulnerabilidades e casos em que o consentimento para coleta de dados está ativado automaticamente. Uma avaliação legal apontou potenciais descumprimentos da legislação de proteção de dados da União Europeia.

Existem várias descobertas alarmantes, como o fato de que o Gerenciador de Tags do lado do servidor dificulta os esforços de auditoria de conformidade por parte de reguladores, agentes de proteção de dados e pesquisadores.

No que se refere à fragilidade, os estudiosos registraram:

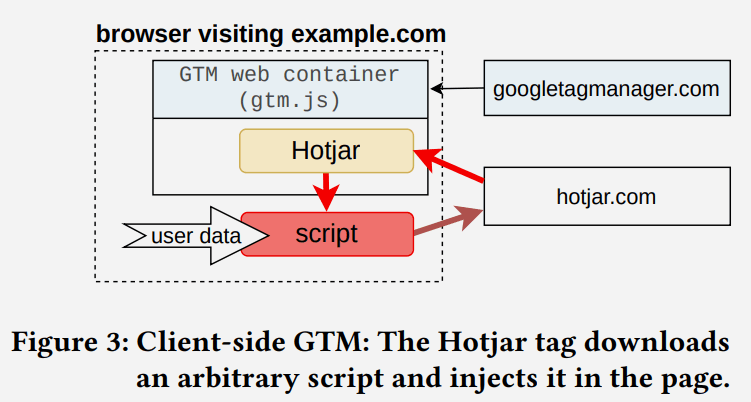

Este resultado evidencia que a configuração de permissão GTM na sandbox do Contêiner Web possibilita que Tags incluam scripts arbitrários e não filtrados, o que pode resultar em potenciais brechas de segurança e privacidade para o site.

Informamos essa descoberta ao Google por meio de sua plataforma online Bug Bounty.

O Google Tag Manager (GTM), criado pela Google em 2012 com o objetivo de facilitar a inclusão de scripts JavaScript de terceiros por editores, é empregado em aproximadamente 28 milhões de sites atualmente. Uma pesquisa recente analisou as duas versões do GTM disponíveis: a versão tradicional do lado do cliente e a nova versão do lado do servidor, lançada em 2020.

A investigação feita por pesquisadores e especialistas jurídicos identificou diversos temas relacionados à estrutura GTM.

Uma análise realizada com 78 Tags do lado do cliente, 8 Tags do lado do servidor e duas plataformas de gerenciamento de consentimento (CMPs) identificou situações em que houve vazamentos de dados não detectados, Tags que desconsideraram os sistemas de permissão GTM para inserir scripts e consentimentos configurados como padrão sem a intervenção do usuário.

Uma descoberta importante envolve o Gerenciador de Tags do Lado do Servidor (GTM). Esse sistema opera carregando e executando tags em um servidor remoto, dando a impressão de que não há terceiros envolvidos no site. No entanto, a análise demonstrou que essa abordagem possibilita que as tags em funcionamento no servidor compartilhem secretamente informações dos usuários com terceiros, burlando as restrições do navegador e medidas de segurança como a Política de Segurança de Conteúdo (CSP).

Abordagem empregada na investigação sobre Vazamentos de Dados no Grupo de Trabalho de Metodologia.

Os investigadores pertencem ao Centro Inria da Universidade, Centro Inria da Universidade Côte d’Azur, Centro Inria da Universidade e à Universidade de Utrecht.

Os pesquisadores empregaram a estratégia de adquirir um domínio e implementar o GTM em um site em funcionamento.

O artigo de pesquisa aborda minuciosamente os aspectos mencionados.

Para conduzir testes e preparar a infraestrutura GTM, adquirimos um domínio – denominado aqui como exemplo.com – e estabelecemos um site público que apresenta uma página web simples contendo um parágrafo de texto e um formulário de login em HTML. Optamos por incluir um formulário de login, visto que Senol et al. descobriram recentemente que informações de entrada dos usuários frequentemente vazam desses formulários. Por isso, decidimos investigar se as Tags podem ser responsáveis por esse vazamento.

O site e a infraestrutura GTM do lado do servidor foram armazenados em uma máquina virtual alugada na plataforma de computação em nuvem do Microsoft Azure, situada em um data center na União Europeia.

Utilizamos a funcionalidade de “perfis” do navegador para começar cada experiência em um ambiente limpo, sem cookies, armazenamento local ou outras tecnologias, ao invés de manter um estado.

O navegador acessou o site enquanto estava em funcionamento em um computador conectado à Internet por meio de uma rede institucional na União Europeia.

Para configurar instalações do GTM tanto no lado do cliente quanto no servidor, criamos uma conta nova no Google, entramos nela e seguimos as instruções fornecidas na documentação oficial do GTM.

Os resultados da investigação revelam várias descobertas importantes, como o fato de que o “Google Tag” permite a coleta de dados dos usuários sem consentimento e, durante a análise, foi identificada uma falha de segurança.

Os editores não têm acesso à coleção de dados.

Outra descoberta foi a ampliação da coleta de informações através do “Pinterest Tag”, que conseguiu obter uma quantidade substancial de dados do utilizador sem partilhá-los com o Editor.

Algo que pode causar preocupação é que os editores que utilizam essas tags podem não estar cientes dos vazamentos de dados, e as ferramentas em que confiam para monitorar a coleta de dados podem não alertá-los sobre esses problemas.

Os pesquisadores registraram oficialmente as suas observações.

Notamos que as informações fornecidas pelo Pinterest Tag não são acessíveis para o Publisher no site do Pinterest, onde verificamos a divulgação feita pelo Pinterest em relação aos dados recolhidos.

Além disso, percebemos que as informações sobre a interação de formulários, coletadas pelo Google Tag, não aparecem no painel do Google Analytics.

Este achado indica que os editores não têm conhecimento dos dados coletados pelas Tags que escolhem.

Inclusão de códigos de terceiros por meio de injeções.

O Google Tag Manager possui uma funcionalidade chamada Web Containers que permite controlar tags, incluindo as de terceiros. As tags podem ser executadas em um ambiente seguro que restringe suas ações. Esse ambiente seguro utiliza um sistema de permissões, como a permissão “inject_script”, que possibilita que um script faça o download e execute qualquer outro script fora do Web Container.

A permissão inject_script possibilita que a tag ignore as restrições de permissão do GTM para ter acesso total às APIs do navegador e ao DOM.

Captura de tela demonstrando a injeção de script.

Os pesquisadores examinaram 78 tags do lado do cliente que são oficialmente suportadas e identificaram 11 tags que não possuem a permissão inject_script, mas que podem inserir scripts arbitrários. Sete dessas onze tags foram desenvolvidas pela empresa Google.

Eles estão redigindo.

11 de 78 tags do cliente adicionam um script de terceiros à página sem respeitar as permissões do GTM; o GTM “Modo de consentimento” ativa algumas finalidades de consentimento automaticamente, mesmo sem o usuário interagir com o banner de consentimento.

A situação é ainda mais grave, pois não se trata apenas de uma falha na privacidade, mas também de uma falha na segurança.

O artigo de pesquisa aborda a interpretação do que foi encontrado.

Esta descoberta evidencia que a permissão GTM no Web Container permite a inserção de scripts arbitrários e descontrolados por Tags, o que pode resultar em vulnerabilidades de segurança e privacidade no site. Informamos o Google sobre essa descoberta por meio do seu programa Bug Bounty online.

Confira também: 4 Opções em Substituição ao Google Tag Manager

Alternativas de Gestão de Consentimento (CMP)

As plataformas de Consentimento para Gerenciamento (CMP) são uma ferramenta tecnológica utilizada para controlar as permissões de privacidade concedidas pelos usuários. Elas auxiliam na administração da personalização de anúncios, armazenamento de informações do usuário, dados analíticos, entre outros.

De acordo com a documentação do Google sobre o uso de CMP, é indicado que a definição do modo de consentimento padrão seja realizada pelos profissionais de marketing e editores que utilizam o GTM.

Os padrões podem ser estabelecidos para impedir a personalização de anúncios automaticamente, como um exemplo.

A documentação declara.

Sugerimos estabelecer um valor predefinido para cada tipo de consentimento que está sendo utilizado.

O artigo fornece exemplos de valores de estado de consentimento, mas é sua responsabilidade garantir que o modo de consentimento padrão seja ajustado em conformidade com a política da sua organização em todos os seus produtos de medição.

Os pesquisadores encontraram que os CMPs para GTMs do lado do cliente são inicialmente carregados de forma indefinida na página web, o que pode causar problemas quando um CMP não carrega as variáveis padrão, conhecidas como variáveis indefinidas.

O dilema reside no fato de que o GTM interpreta a falta de definição de variáveis como um consentimento dos usuários para todas as variáveis não definidas, mesmo que eles não tenham consentido de forma alguma.

Os pesquisadores deram uma explicação sobre a situação atual.

De forma surpreendente, o GTM entende que todas essas variáveis devem ser consideradas como aceitas pelo usuário final, mesmo que ele ainda não tenha interagido com o banner de consentimento do CMP.

Detectamos essa mesma característica no Consentmanager CMP ao testar dois CMPs diferentes.

Este Consent Management Platform estabelece um valor padrão para apenas duas variáveis de consentimento, como analytics_storage e ad_storage, enquanto deixa outras três variáveis de consentimento do GTM, como security_storage, personalization_storage e functions_storage, juntamente com variáveis de consentimento específicas para o CMP, como cmp_purpose_c56 que representa a finalidade “Social Media”, em um estado não determinado.

Essas variáveis adicionais são assumidas como aceitas pelo GTM. Como consequência, todas as Tags que se baseiam nessas quatro variáveis de consentimento são ativadas mesmo na ausência de consentimento do usuário.

Consequências jurídicas

O estudo destaca que as leis de privacidade nos Estados Unidos, como o Regulamento Geral de Proteção de Dados da União Europeia (GDPR) e a diretiva de privacidade (ePD), controlam a maneira como os dados dos usuários são tratados e a utilização de tecnologias de rastreamento, e estabelecem penalidades severas para descumprimentos, como a necessidade de obter autorização para armazenar cookies e outras tecnologias de rastreamento.

Uma avaliação jurídica do GTM do lado do cliente identificou um total de sete potenciais infrações.

Sete possíveis transgressões das leis de proteção de dados.

- Potencial violação 1: Os scanners CMP frequentemente falham em seus objetivos.

- Potencial violação 2: Não é possível mapear as finalidades CMP para as variáveis de consentimento GTM de forma compatível.

- Possível violação 3. As metas do GTM estão restritas ao armazenamento de dados do cliente.

- Potencial violação 4. Os objetivos do GTM não estão claramente definidos ou explícitos.

- Possível violação 5: as variáveis de consentimento padrão para “aceito” resultam na execução das Tags sem consentimento.

- Potencial violação 6: A Tag do Google envia informações mesmo sem considerar as escolhas de consentimento do usuário.

- Potencial violação 7. A funcionalidade GTM possibilita que os provedores de tags insiram scripts que possam expor os usuários finais a possíveis riscos de segurança.

Análise jurídica do Gerenciador de Tags do Lado do Servidor (GTM)

Os pesquisadores mencionam que os resultados levantam questões jurídicas sobre a Gestão de Terceiros no seu estado atual. Eles apontam que o sistema gera mais obstáculos legais do que soluções, dificultando a conformidade e representando um desafio para os reguladores monitorarem de forma eficaz.

Alguns dos elementos que geraram inquietação quanto à capacidade de cumprir com as normas regulamentares foram os seguintes:

- Atender às demandas de acesso aos dados de acordo com o artigo 15 do GDPR é um desafio complicado para o Editor, pois não existe uma abordagem simples no Client-Side e Server-Side GTM que permita a um editor cumprir essas solicitações sem ter que monitorar manualmente cada Coletor de Dados individualmente.

- A utilização de tags com consentimento incorporado gera preocupações em relação à confiança. Os editores precisam confiar que os provedores de tags estão realmente implementando o consentimento interno no código, já que não é fácil revisar o código para verificar se o provedor está coletando informações do usuário sem consentimento. A revisão do código se torna ainda mais difícil no caso de tags oficiais que são isoladas dentro do script gtm.js, sendo descrita pelos pesquisadores como exigindo uma engenharia reversa complexa para verificar a conformidade.

- O GTM do lado do servidor não pode ser visto para fins de monitoramento e auditoria regulatória. Os especialistas afirmam que os blocos GTM do lado do servidor dificultam a verificação da conformidade, uma vez que a coleta de dados é realizada de forma remota em um servidor.

- Configurar o consentimento no GTM Server Containers é um desafio devido à falta de ferramentas de gerenciamento de consentimento, o que impede os CMPs de exibirem propósitos e Coletores de Dados conforme exigido pelas regulamentações.

A capacidade auditiva é frequentemente considerada bastante desafiadora.

Além disso, a auditoria e o monitoramento são possíveis somente mediante contato direto com o Publisher para obter permissão de acessar a configuração do Contêiner do Servidor GTM.

Além disso, o Publisher pode modificar as configurações do contêiner do Servidor GTM a qualquer momento, ocultando possíveis verificações de conformidade, como por exemplo, antes de uma investigação regulatória.

Conclusão: GTM apresenta armadilhas e falhas.

Os especialistas criticaram a segurança e os padrões não conformes da GTM, mencionando que ela gera mais questões legais do que soluções, tornando complicado cumprir as regulamentações e dificultando a supervisão da conformidade por parte dos órgãos reguladores.

Confira o artigo de pesquisa.

Google Tag Manager: Divulgação não autorizada de informações e possíveis violações da Lei de Proteção de Dados da UE.

Faça o download do PDF do artigo de pesquisa nesta página.

A imagem principal é fornecida pelo Shutterstock, cortesia de Praneat.